InCARSO SA DE CV

Puesto: Instalador de luminarias de Alumbrado Publico.

Gana dinero con tik tok gana hasta $150 por descargar y agregar mi código de invitación:

link de descarga: https://vm.tiktok.com/ZMdLDfxEq/

Codigo de invitacion: i40515181

InCARSO solicita Instalador de luminarias de alumbrado publico:

👉Requisitos:

Sexo: Masculino Edad: 18 a 35 años Disponibilidad de Horarios y para viajar Escolaridad: Secundaria

Experiencia Deseable:

1 año de experiencia en Electricidad general (Experiencia comprobable)

-Actividades:

• Instalación de luminarias de alumbrado publico.

Ofrecemos:

-Herramientas de trabajo

-Capacitación

-Prestaciones de Ley

-Disponibilidad de viajar: Si

-Tiempo Extra.

-Disponibilidad de cambio de residencia: No

Sueldo: $ 9200 MENSUALES

Área de Trabajo: Atizapán de Zaragoza, Naucalpan de Juárez y Tlalnepantla.

Dar click para Postular

Envia tu CV: renehdz012@gmail.com

Ing.Rene Hernandez Recursos Humanos

👉👉Siguiente Empleo

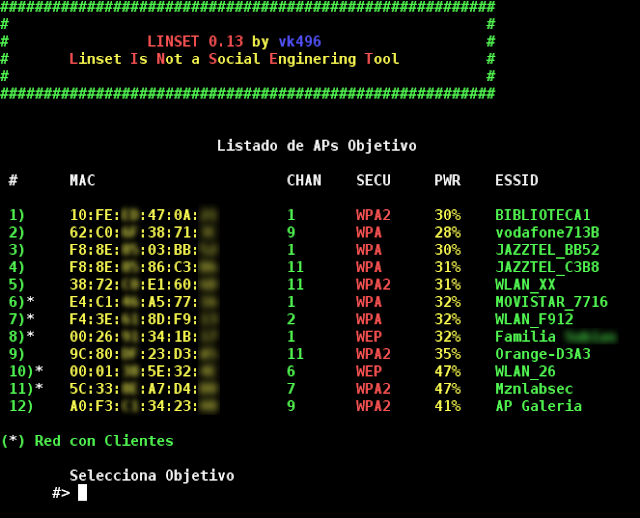

Crackea redes Wi-Fi con seguridad WPA y WPA2 fácilmente con Linset 2021

👀Esta explicación es para fines educativos dirigidos a estudiantes de Ingeniería.👀

Mencionado lo anterior comencemos, Linset es una aplicación para Linux que nos permite auditar o crackear una red Wi-Fi para comprobar la seguridad de su clave fácilmente sin necesidad de diccionarios de claves ya que será el propio dueño de la red quien nos facilitará la clave para poder acceder a internet.

En este artículo vamos a mostrar paso a paso cómo se utiliza este programa y cómo se consigue que los usuarios nos faciliten la contraseña de la red para poder acceder a la red.

👉Lo primero que tenemos que hacer es realizar la descarga del archivo ejecutable del programa Linset.

| Figura 2: Ejecución del programa Wifislax en Maquina Virtual. |

Cuando ejecutemos el programa en una máquina Virtual debemos iniciar el programa con la opción Wifislax con Escritorio XFCE.

👉El siguiente paso es ejecutar el programa Linset mediante una terminal Nueva o por medio del menú de aplicaciones Wifislax-WPA-LINSET.

A continuación se muestra en la figura 3 la ejecución del programa Linset.

| Figura 3: Ejecución de la Herramienta Linset. |

👀Algo muy importante que debemos considerar es que debemos poner primero nuestra antena wifi externa en modo monitor.👀

👉El siguiente paso es elegir la interfaz de red que vamos a utilizar para los ataques.

En nuestro caso Wlan0 la cual se puede observar en la siguiente imagen:

| Figura 4: Selección de Interfaz . |

👉El siguiente paso es elegir los canales de emisión que queremos analizar en busca de redes vulnerables. Podemos buscar un canal concreto u optar por analizar todos los canales.

👉El programa empieza a escanear todas las redes disponibles.

Figura 6: Escaneo de Redes WI-FI.

No hay comentarios:

Publicar un comentario